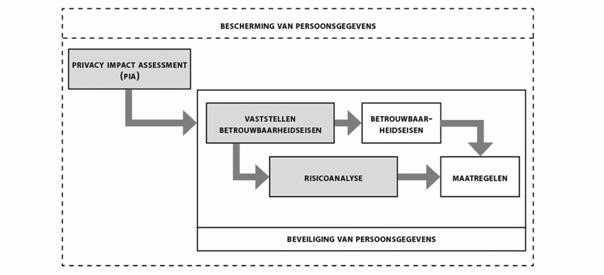

Beveiliging is een cruciaal vereiste binnen het privacyrecht. Het uitgangspunt is dat passende technische en organisatorische maatregelen moeten zijn getroffen om persoonsgegevens te beveiligen tegen verlies of onrechtmatige verwerking. Er zijn op meerdere niveaus Plan-Do-Check-Act cycli “PDCA” nodig. Op organisatiebreed niveau zal een beveiligingsbeleid inclusief betrouwbaarheidseisen moeten zijn vastgesteld dat betrekking heeft op alle verwerkingen van persoonsgegevens binnen de organisatie. Betrouwbaarheidseisen hebben betrekking op beschikbaarheid, integriteit en vertrouwelijkheid van de gegevens (BIV). Deze zijn afhankelijk van de aard en vertrouwelijkheid van de gangbare gegevensstromen binnen de organisatie (voor een meubelwarenhuis zal dat anders zijn dan voor een ziekenhuis). Soms is sprake van al dan niet wettelijk vastgestelde sectorspecifieke eisen (zoals bijvoorbeeld in de gezondheidszorg). Aan de hand van de betrouwbaarheidseisen zullen beveiligingsmaatregelen moeten worden getroffen. De naleving van het beveiligingsbeleid zal gecontroleerd en geëvalueerd moeten worden en zo nodig zal het beleid aangepast moeten worden. Uit het beveiligingsbeleid vloeit voort dat bij de aanschaf van een nieuw informatiesysteem, een aanpassing in de bestaande systemen of, bij uitbesteding van een verwerking, een afzonderlijke Plan-Do-Check-Act cyclus nodig is. Let wel, ook voor uitbestede verwerkingen geldt de beveiligingsplicht van de verwerkingsverantwoordelijke (zie ook AP richtsnoeren beveiliging van persoonsgegevens 2013). De beveiligingsplicht uit de AVG is primair gericht op de verwerking van persoonsgegevens. Beveiliging draagt ook bij aan de beveiliging van bijvoorbeeld bedrijfsgeheimen. Soms kan sprake zijn van een conflict: een verzoek om inzage in de logica achter een verwerking kan inbreuk betekenen op de beveiliging van een bedrijfsgeheim (zie overweging 63 AVG).

Wettelijk kader

beveiliging wordt in een drietrapsbenadering geregeld in de AVG:

In art. 5 lid 1(f) AVG wordt beveiliging genoemd als een basisbeginsel waar een verwerking van persoonsgegevens aan moet voldoen (zie ook overweging 39 AVG).

Art. 24 lid 1 AVG legt aan de verwerkingsverantwoordelijke een algemene verplichting op om aantoonbaar te borgen dat verwerkingen in overeenstemming zijn met de AVG. Maatregelen ter zake moeten geregeld worden geëvalueerd en geactualiseerd (PDCA-cyclus). Het beveiligingsbeleid maakt deel uit van een eventueel “passend gegevensbeschermingsbeleid” dat de verwerkingsverantwoordelijke opstelt en uitvoert (art. 24 lid 2 AVG).

Art. 32 AVG bevat een uitwerking van de beveiligingsverplichting van de verwerkingsverantwoordelijke en de verwerker. De beveiliging moet gericht zijn op vertrouwelijkheid, integriteit, beschikbaarheid en herstelvermogen (art. 32 lid 1(b) AVG). De maatregelen die moeten worden getroffen omvatten ook een procedure voor het op gezette tijdstippen testen, beoordelen en evalueren van de doeltreffendheid van de technische en organisatorische maatregelen ter beveiliging van de verwerking (PDCA-cyclus) (art. 32 lid 1(d) AVG). Beveiligingsmaatregelen moeten ook waarborgen dat het personeel van verwerkingsverantwoordelijke en verwerker zich aan de instructies van de verwerkingsverantwoordelijke houdt (art. 32 lid 4 AVG).

beveiligingsmaatregelen moeten zo mogelijk worden vastgelegd in het verwerkingsregister van art. 30 AVG. Zowel bij de verwerkingsverantwoordelijke (art. 30 lid 1(g) AVG) als bij de verwerker (art. 30 lid 2(d) AVG);

beveiliging kan mede worden gerealiseerd door toepassing van het beginsel van privacy by design (“gegevensbescherming door ontwerp”) (art. 25 AVG).

Het beveiligingsbeleid wordt opgesteld in de vorm van een Plan-Do-Check-Act proces

STAP 1: “PLAN”

Bron: CBP Richtsnoeren beveiliging van persoonsgegevens 2013, p. 17

zijn alle gegevensstromen in kaart gebracht (personeel, klanten, ambtenaren, burgers, prospects);

zijn de schakels in de keten bekend (verstrekkers, ontvangers, gebruikers, interne verwerkers, externe verwerkers en sub-verwerkers);

wordt een formele risicoanalyse uitgevoerd;

wordt het instrument van de DPIA voorgeschreven om de risico’s te beoordelen;

zal het beveiligingsbeleid alle verwerkingen afdekken;

is sprake van sectorspecifieke eisen aan het beveiligingsbeleid?

zijn de organisatiebrede betrouwbaarheidseisen voor alle verwerkingen vastgesteld (eisen aan het niveau van beschikbaarheid, integriteit en vertrouwelijkheid “BIV-waarden”);

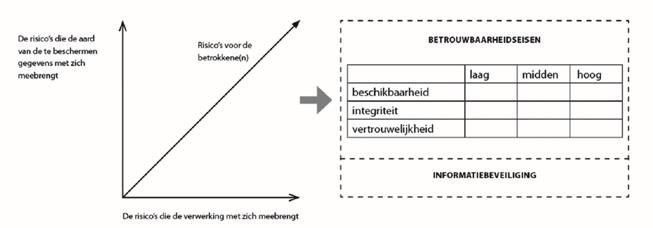

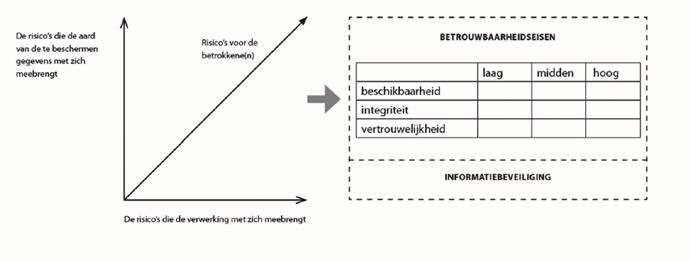

Bron: CBP Richtsnoeren beveiliging van persoonsgegevens 2013, p. 18

De betrouwbaarheidseisen worden vastgesteld door de gevolgen voor de betrokkenen te bepalen bij verlies, aantasting of onrechtmatige verwerking van hun persoonsgegevens. Voorbeeld: bij een ziekenhuisinformatiesysteem is essentieel dat patiëntgegevens onmiddellijk beschikbaar zijn, dat ze volledig en juist zijn en dat de vertrouwelijkheid goed geborgd is. De BIV-waarden worden dan 3.3.3. (= hoog-hoog-hoog).

wordt daarbij onderscheid gemaakt naar de aard van persoonsgegevens:

“bijzondere categorieën persoonsgegevens”: gegevens over godsdienst of levensovertuiging, ras, politieke gezindheid, genetische gegevens, biometrische gegevens en gegevens over de gezondheid, gegevens over het seksuele leven, lidmaatschap vakbond (art. 9 AVG, art. 22 t/m 30 UAVG);

“strafrechtelijke gegevens” (art. 10 AVG, art. 1 UAVG, art. 31 t/m 33 UAVG);

nationale identificatienummers (met name BSN) (art. 87 AVG, art. 46 UAVG);

persoonsgegevens van vertrouwelijke aard: financieel of economisch (schulden), stigmatiserend (verslaving, naaktfoto’s, specifieke problemen), inloggegevens, gegevens die vallen onder beroepsgeheim, koersgevoelige informatie of bedrijfsgeheimen;

gegevens die bruikbaar zijn voor identiteitsfraude (kopie ID-kaart, BSN, handtekening, biometrische gegevens);

wordt rekening gehouden met de kwetsbaarheid van bepaalde groepen (zieken, kinderen)?

verricht een risicoanalyse, rekening houdend met de vastgestelde betrouwbaarheidseisen, waarbij tevens rekening wordt gehouden met de aard van persoonsgegevens;

wordt in het organisatiebrede beveiligingsbeleid aandacht besteed aan:

de verdeling van verantwoordelijkheden voor informatiebeveiliging;

beveiligingsbewustzijn (werkinstructies en trainingen);

continuïteitseisen (back-up en restore policy);

beveiligingsstandaarden en richtlijnen van het Nationaal Cyber Security Centrum (NCSC);

selectiecriteria voor leveranciers;

softwareontwikkeling en/of ontwikkeling van apps;

gegevens in e-mailsystemen (opslag/transport);

controle op en screening van medewerkers;

bepalingen in arbeidsovereenkomsten (geheimhoudingsbepalingen);

specifiek karakter cloudtoepassingen;

procedures handhaving bewaartermijnen;

aanwezigheid controlemechanismen?

STAP 2: “DO”

schrijf beveiligingsmaatregelen voor per categorie van verwerking;

N.B.: indien onvoldoende effect van maatregelen, vraag een “voorafgaande raadpleging” aan (art. 36 AVG);

mogelijk voor te schrijven beveiligingsmaatregelen:

toepassen privacy by design/default (art. 25 AVG);

gebruik van pseudonimisering (art. 4 onder 5, art. 6 lid 4(e), art. 25 lid 1, art. 32 lid 1(a) AVG);

opstellen bewustwordingsprogramma voor personeel/betrokken derden;

fysieke beveiliging persoonsgegevens en gegevensdragers;

toegangsbeveiliging, beveiliging verbindingen en beveiliging gegevens (autorisaties, versleuteling, hashing, privacy by default);

logging van toegang tot vertrouwelijke gegevens (wie heeft toegang gehad tot gegevens);

volg actuele beveiligingsstandaarden betreffende de verwerkte persoonsgegevens (bijv. de vigerende Code voor informatiebeveiliging NEN/ISO 27002, voor de zorgsector NEN 7510, voor de rijksoverheid de Baseline Informatiebeveiliging Rijksdienst (BIR 2012) en voor gemeenten de Baseline Informatiebeveiliging Nederlandse Gemeenten (BIG 2013)) en de NCSC-richtlijnen;

maatregelen om vooraf de gevolgen van een eventueel beveiligingsincident te beperken (versleuteling, hashing, remote wissen) (zie ook art. 34 lid 3(a) AVG);

maatregelen om beveiligingsincidenten te detecteren (logging, geautomatiseerde controle op hacks, malware e.d.);

opzetten procedure en aanwijzen verantwoordelijke functionaris voor incidentenbeheer en de opvolging van beveiligingsincidenten (waaronder meldplicht datalekken (art. 33 en 34 AVG);

inrichten continuïteitsbeheer bij calamiteiten (brand datacenter, faillissement verwerker, uitval apparatuur);

geheimhoudingsafspraken intern en extern (volgt uit art. 32 lid 4 AVG);

beveiligingsafspraken in verwerkerscontracten (beveiligingseisen, geheimhouding, incidentenbeheer, controle);

opzetten controlesysteem naleving beveiligingsbeleid;

opzetten controlesysteem voor de beveiliging bij uitbesteding (SOC III-verklaring van verwerker).

STAP 3: “CHECK”

controle op organisatorische maatregelen:

controle omgang met persoonsgegevens via werkplekcontroles;

controle naleving werkinstructies bijvoorbeeld door “social engineering tests”;

content filtering telefoon/e-mail/internet.

controle op technische maatregelen:

controle up-to-date zijn gebruikte programmacodes (stand van de techniek);

testen van de gebruikte informatiesystemen (onder andere: penetratietest);

uitvoeren van beveiligingsassessments (al dan niet door een onafhankelijke expert of RE-auditor).

controle bij uitbesteding:

recht om zelf te (laten) controleren bij derde;

periodieke rapportages van onafhankelijke derden over continuïteit van de verwerking en de kwaliteit van de beveiliging (bijvoorbeeld door middel van een SOC III-verklaring).

periodieke evaluatie effectiviteit van het organisatiebrede beveiligingsbeleid:

nagaan of de bestaande maatregelen in geval van veranderingen in de organisatie nog voldoen;

nagaan of bij wijziging van gebruikte systemen of bij aanschaf van nieuwe systemen de vastgestelde betrouwbaarheidseisen in het beveiligingsbeleid toereikend zijn;

periodiek nagaan of de betrouwbaarheidseisen nog aansluiten bij de risico’s die alle verwerkingen en de aard van de persoonsgegevens met zich meebrengen.

STAP 4: “ACT”

acteren op tekortkomingen uit stap 3;

aanpassing beveiligingsbeleid aan de hand van de uitkomsten van de controles.

Iedere aanpassing van een bestaande verwerking en iedere introductie van een nieuwe verwerking volgt eveneens een PDCA-aanpak.

STAP 1: “PLAN”

voer een risicoanalyse uit, rekening houdend met de specifieke kenmerken van de verwerking en gebruikte technologie;

stel de specifieke betrouwbaarheidseisen vast voor de verwerking of het informatiesysteem (BIV-waarden) (rekening houdend met eventuele sectorspecifieke eisen);

Bron: CBP Richtsnoeren beveiliging van persoonsgegevens 2013, p. 18.

inventariseer de bedreigingen die kunnen leiden tot een beveiligingsincident.

STAP 2: “DO”

tref passende beveiligingsmaatregelen die waarborgen dat aan de vastgestelde betrouwbaarheidseisen uit het organisatiebrede beveiligingsbeleid en aan eventuele specifieke aanvullende eisen wordt voldaan;

documenteer de getroffen maatregelen.

STAP 3: “CHECK”

controleer of de maatregelen daadwerkelijk getroffen zijn, worden nageleefd en toereikend zijn om aan de vastgestelde betrouwbaarheidseisen te voldoen (let op: art. 36 AVG).

STAP 4: “ACT”

ga na of de bestaande maatregelen nog voldoen en de betrouwbaarheidseisen nog toereikend zijn en tref maatregelen aan de hand van de uitkomsten van de controle.