2018 begon met het slechte nieuws dat je waarschijnlijk kwetsbaar bent voor 'Spectre' en 'Meltdown'. En nee, je kan er niets aan doen. Laat staan of je kunt ontdekken of een van de twee lekken in jouw apparatuur wordt misbruikt.

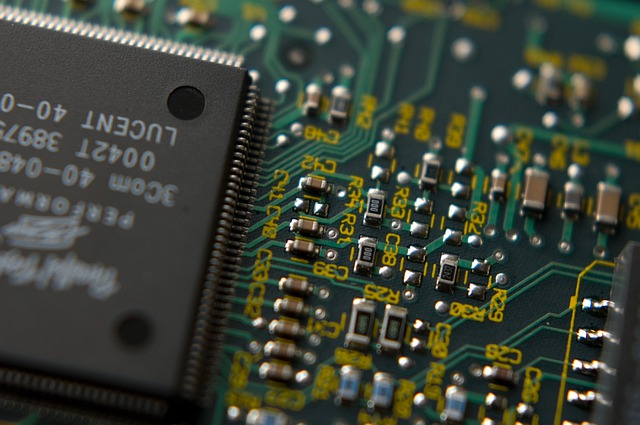

Onderzoekers hebben lekken ontdekt in Intel-, AMD- en ARM-processoren. Deze processoren zijn de cruciale rekeneenheden van vrijwel al onze apparatuur, van computers tot smartphones. Door Meltdown en Spectre zou het voor iemand mogelijk zijn om toegang te krijgen tot het laagste niveau van beveiliging. Hierdoor zouden kwaadwillenden beveiligingsmaatregelen kunnen omzeilen en daardoor toegang kunnen krijgen tot gevoelige gegevens zoals wachtwoorden, toegang tot systeem gegevens en het kunnen aanpassen van gebruikersrechten. Een kwaadwillende met de mogelijkheid om lokaal code uit te voeren zou vrij spel krijgen. Bij een hostingdienst zou de persoon toegang kunnen krijgen tot alle websites en diensten die daar draaien.

Zeker de eerste week nadat het nieuws bekend werd, was niet duidelijk wat aan de problemen gedaan kon worden. Voor Spectre was het advies even eenvoudig als onhaalbaar: vervang de chips door een betere chip. Een onmogelijk advies omdat dergelijke chips nog niet beschikbaar zijn. Bovendien sleutel je niet even een chip uit je computer om deze te vervangen door een andere. Al snel komen softwarebedrijven met patches voor Meltdown en later ook voor Spectre. Deze blijken echter problemen op te leveren, zoals vastlopende systemen, het vertragen van systemen tot zo'n 30% of het spontaan rebooten van systemen. Het stelt bedrijven voor de keuze te kiezen voor veiligheid of bedrijf continuïteit.

Vanuit de AVG bekeken levert de casus interessante vragen op. De AVG stelt eisen aan de verwerking van persoonsgegevens. Het treffen van beveiligingsmaatregelen is daarbij een van de belangrijkste eisen die aan een verantwoordelijke wordt gesteld. In artikel 32 wordt de verantwoordelijke en de verwerker opgedragen om 'passende' technische en organisatorische maatregelen te treffen om een op het risico afgestemd beveiligingsniveau te waarborgen. Hoe kan je daar bij deze kwetsbaarheden tegen aan kijken? Mag je ervoor kiezen te wachten op patches of maakt je dit aansprakelijk in het geval van schade? Of ligt die aansprakelijkheid volledig bij de leverancier?

Centraal in de afweging staat de risicoafweging die de verantwoordelijke moet maken. Van de verantwoordelijke wordt verwacht een 'op het risico afgestemd beveiligingsniveau' te waarborgen. Een risico is de vermenigvuldiging van kans maal impact. Het bestaan van een lek hoeft niet direct te betekenen dat een lek gebruikt wordt. Experts wijzen erop dat de twee lekken lastig te benutten zijn en nogal wat technische kennis en kunde vragen. Aan de andere kant zal binnen de kortste keren speciale software ontwikkeld gaan worden waarmee de lekken eenvoudig geëxploiteerd kunnen worden. Waar de drempel vandaag nog hoog ligt, kan het over korte tijd verpakt zitten in een relatief eenvoudig programmaatje. Op langere termijn zal, zonder aanvullende maatregelen, de kans en daarmee het risico hoger worden.

Voor de aansprakelijkheid zal de snelheid van acteren een rol spelen. De vraag is immers of nalatigheid ook verweten kan worden. Een overweging bij het treffen van maatregelen is de stand van de techniek waar rekening mee gehouden moet worden. Zeker in de eerste dagen, toen nog geen oplossingen voorhanden waren, zou dit betekent dat een verantwoordelijke geen maatregelen zou kunnen nemen. De stand der techniek was op dat moment immers, een lek systeem. Wanneer echter de verschillende patches uitkomen verandert deze stand der techniek. De oplossingen voor Meltdown en Spectre kwamen binnen enkele dagen beschikbaar voor alle afnemers. Omdat het lek een behoorlijk niveau van kennis en kunde vraagt en bovendien lastig toe is te passen, is het risico dat iemand van de lekken gebruik heeft gemaakt laag. De NCSC schat de kans en de impact echter als hoog in. Omdat zij de rijksoverheid, vitale bedrijven en sectorale CERT’s adviseren is het lastig dit advies te vertalen naar een enkel bedrijf. Wanneer de updates echter langere tijd niet worden doorgevoerd en iemands systemen kwetsbaar blijken, zal de verantwoordelijke of verwerker nalatigheid verweten kunnen worden en kan deze aansprakelijk gesteld worden voor de gevolgen van bijvoorbeeld een datalek. Wanneer de hosting is uitbesteed, kan het geen kwaad bij de dienstverlener te vragen of deze de ontwikkelingen goed volgt.

Dit artikel is ook te vinden in de dossiers Informatiebeveiliging en Datalek